В XX столетии физики СССР и США долго ломали голову над оружием, которое бы обезвреживало противника, но не наносило урон его промышленной и городской инфраструктуре. К концу 1970-х такое оружие было создано – им стала нейтронная бомба. Однако испытания показали, что на новый вид вооружения были возложены неоправданные надежды. Настоящим средством нейтрализации недруга, оставляющим в сохранности его предприятия и коммуникации, стало кибероружие.

Прицельный удар

Действительно, бомбить фабрики и заводы дело во всех отношениях невыгодное. Да, неприятель отправляется в нокаут, но жители бомбардируемых территорий отнюдь не проникаются симпатией к агрессору, даже если до вторжения поглядывали в его сторону. К тому же разрушенные производства и инженерные сети – сплошные затраты. Другое дело – временное выведение из строя промышленных предприятий и инфраструктуры жизнеобеспечения, но без физического уничтожения. Боевая задача выполнена, а побочных эффектов нет. Фантастика.

К сожалению или к счастью, но именно в наши дни она обретает вполне осязаемые черты. С каждым годом отечественные предприятия и инфраструктура подвергаются все большему числу кибератак. Причем речь давно уже не идет о пресловутых хакерах-одиночках и об организованной киберпреступности, специализирующейся преимущественно на вымогательстве и воровстве. Речь идет о кибернаемниках и проправительственных группировках. По данным «Ростелеком - Солар», именно они совершают 40% всех атак на промышленные предприятия нашей страны.

«За 2020 год центр мониторинга и реагирования на кибератаки Solar JSOC зафиксировал более 200 хакерских атак со стороны профессиональных кибергруппировок, включая массовые попытки воздействия на целые отрасли и сектора экономики, – рассказывает технический консультант по кибербезопасности Schneider Electric Андрей Иванов. – Примерно в 30 случаях за атаками стояли злоумышленники наиболее высокого уровня подготовки и квалификации – кибернаемники и кибергруппировки, преследующие интересы иностранных государств. В числе наиболее частых целей – объекты критической информационной инфраструктуры России».

Кибератаки – отнюдь не эксперимент и не репетиция сражения, которое может еще и не состоятся. Они – действительность сегодняшнего дня. К примеру, в апреле прошлого года были атакованы объекты водоснабжения и водоочистки Израиля. Тогда же кибератакам подверглись государственные сектор и промышленные компании Азербайджана. Что произошло спустя считанные месяцы в Нагорном Карабахе – знают все. Данные о кибернападениях – не от неких «источников». Данные – из отчетов IT-компании Kaspersky ICS CERT.

Мишень для нападения

Если во время известных событий сточетырехлетней давности были захвачены почта, телеграф и вокзалы, то при военном вторжении список объектов бывает куда обширней. Опыт интервенции показывает: прежде всего удар будет нанесен по двенадцати отраслям – здравоохранение, оборонная промышленность, транспорт, связь, ракетно-космическая промышленность, телекоммуникации, банковская сфера, металлургия, горная добыча, наука, химическая промышленность, атомная энергетика. Именно они становятся наиболее частой мишенью кибергруппировок.

Причина не только в принципиальной значимости перечисленных отраслей в жизнеобеспечении страны. Дело еще и в уязвимости. В большинстве случаев на предприятиях из списка установлены автоматизированные системы управления технологическими процессами – сокращенно АСУ ТП. Устройство таких систем напоминает живой организм – органы чувств, нервная система и головной мозг. Только вместо зрения, слуха и обоняния у АСУ ТП сенсоры, датчики и детекторы. Они измеряют физические характеристики того или иного процесса, оцифровывают результаты и передают в систему обработки данных. Та представлена прежде всего контроллерами – логическими и программируемыми. А есть еще компьютеры-рабочие станции для операторов и компьютеры-серверы – для хранения и вычисления собираемых данных. Такая система интегрирована в головной мозг завода – его автоматизированные системы управления.

Так вот – об уязвимости. Как и любой живой организм, АСУ ТП не изолирована от окружающей среды и внешнего мира. Они связаны с корпоративной сетью предприятия, а та уже имеет выход в интернет. Поэтому как заражение вирусами, так и кибернападение становится делом техники. Впрочем, иногда инфицировать АСУ ТП проще другим способом. В информационной безопасности есть такое понятие – внутренний нарушитель. Сотрудника с доступом к АСУ ТП можно подкупить, запугать, шантажировать, а еще – сыграть на недовольстве. Он принесет нужную флешку и подключит к компьютеру. И все. Многого не требуется. А поэтому без кибезащиты автоматизированных систем обойтись нельзя.

Проверено и герметично

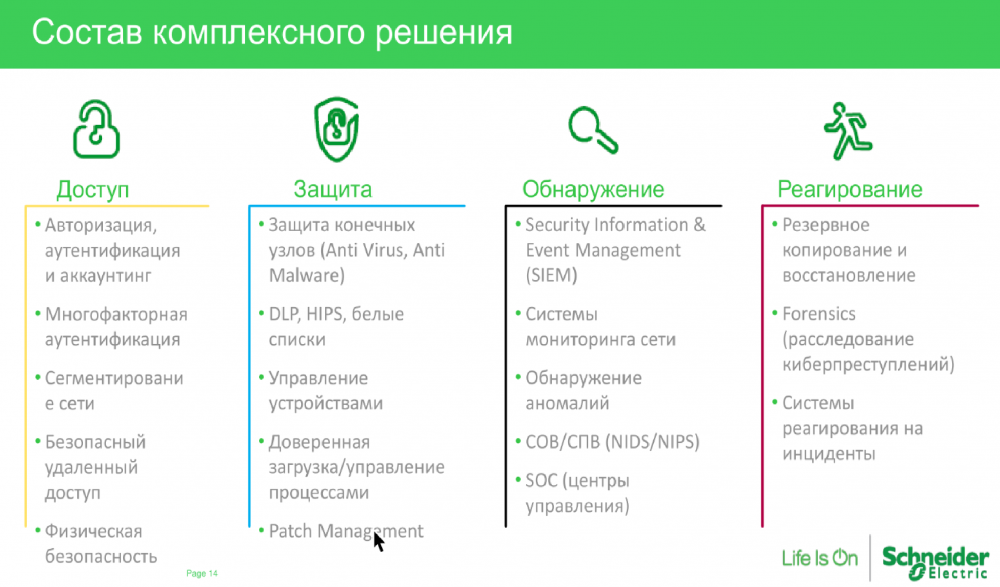

Киберзащита АСУ ТП имеет комплексные решения и выстроена по многоуровневому принципу. Если злоумышленники преодолеет один уровень, то другой по крайней мере задержит его и позволит выиграть время. Первая группа решений – управление доступом. Аутентификация, авторизация и удаленный доступ. Вторая – защита. Антивирусы, доверенное управление и автоматизированное обновление программного обеспечения. Третья – мониторинг, поиск аномалий, обнаружение вторжений и управление подключаемыми устройствами. Как минимум – контроль флешек. И наконец, реагирование. То есть решения по резервному копированию и восстановлению АСУ ТП, включая расследование киберпреступлений и отклик на инциденты безопасности. Такова система так называемых наложенных средств защиты. Но есть еще и встроенные – те, что поставляет партнер «Ростелеком - Солар» Schneider Electric.

«Встроенные средства защиты – это тот встроенный функционал безопасности, который присутствует на борту технических средств: контроллеров и иных компонентов АСУ ТП, – поясняет Андрей Иванов. – Для нас как для разработчика и поставщика все начинается с безопасной разработки. Мы используем компоненты из проверенных библиотек программного обеспечения. Следующее – безопасная разработка проекта. Информация не должна попасть в руки тех, кому не надо. Затем – безопасное внедрение. Сведения о протоколах, об адресации и способах обмена данными тоже должны быть доступны тем, кому следует. И, наконец, безопасное обслуживание».

Что до ресурсоемкости, то здесь предусмотрено как минимум два решения. Первое – сеть АСУ ТП отделена от корпоративной сети через межсетевой экран или демилитаризованную зону. Второе – есть АСУ ТП сегментирована, а средства защиты выделены в отдельный сегмент. Такая архитектура средств киберзащиты отвечает требованиям стандартов и регуляторов. К слову, стандарт прописан в федеральном законе о безопасности критической информационной инфраструктуры, а регулятором выступает ФСТЭК – федеральная служба по техническому и экспортному контролю.