До сих пор думаете, что платный антивирус и блокировка сомнительных сайтов спасут положение? Не спасут – будьте уверены. Будь антивирусная программа трижды экстра и супер, а заблокировано хоть полинтернета. Технологии ушли вперед и эпоха простых решений закончилась. Теперь впору говорить о киберкриминале и киберобороне.

Вымогатели в сети

Виртуальные угрозы зачастую оборачиваются самыми настоящими потерями. Причем кража средств – еще не самая большая беда. Нередко киберпреступники парализуют работу компании, бизнеса или госучреждения. Пока те разгребают завалы после атаки хакерами, работа стоит и клиенты уходят. Хорошо, если из-за простоя, но часто преступные кибергруппировки прицельно бьют по клиентуре – дабы выбить у конкурента почву из-под ног. Но даже простой финансовый ущерб, причиненный посредством высоких технологий, грозит куда большими проблемами, чем простое воровство.

«Взлом компьютерной инфраструктуры часто приводит к потерям конфиденциальных данных и затратам на исправление уязвимостей – прорех в вашей системе, – рассказывает директор по развитию бизнеса компании Positive Technologies в России Максим Филиппов. – К примеру, если вирус зашифровал вашу инфраструктуру, вы заплатите выкуп вырусописателю. Но не факт, что поможет. Поэтому, если данные останутся зашифрованными, еще придется заплатить за восстановление инфраструктуры».

Еще хуже, если вы промышленник. Потому что при атаке производства возможен физический ущерб. Причем как вывод из строя оборудования, так и человеческие жертвы. Все – следствие эксплуатации простых уязвимостей. Такие примеры в истории были. Так, пять лет назад была атакована энергосистема Украины. Обошлось без жертв, но часть Западной Украины погрузилась во тьму.

Неподъемная защита

Возникает вопрос: что делать? Можно провести тест на проникновение в системы третьих лиц, но это дорогостоящее удовольствие. Альтернативный подход – аудит на соответствие требованиям той или иной политики информационной безопасности. Есть федеральные стандарты о защите информации, есть банковские стандарты, есть промышленные. Но все они не детальны и устаревают, а злоумышленники всегда оказываются на шаг впереди. Тем более что наличие сертификата соответствия способно облегчить работу кибервзломщику – ведь с таким документом ясно, где копать не стоит.

Еще один вариант – анализ защищенности, когда проводится неглубокий анализ защиты. Но если завтра сотрудник вернется из отпуска и добавит компьютер в сеть, а послезавтра появится новая уязвимость, то компанию успешно взломают. Принципиально другой выход – создать собственный отдел информационной безопасности.

«Для обеспечения круглосуточной защиты в выходные и праздничные дни нужно 15 специалистов, – констатирует аналитик центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Solar» Алексей Павлов. – Даже если взять минимум зарплаты в 100 тысяч рублей – хотя в отделах информационной безопасности они получают значительно больше, добавить расходы на налоги, отчисления и дополнительное обучение, а также учесть миграцию сотрудников, то выйдет 20 - 25 миллионов рублей в год. Но любой Security Operations Center – это еще технологии и процессы. Нужны Security Management-система, система класса Incident Response Platform (платформа реагирования на инциденты – прим. ред.), система контроля уязвимости и сканер уязвимости. В итоге постройка Security Operations Center обойдется в 50 миллионов рублей в год».

Комбинации под запросы

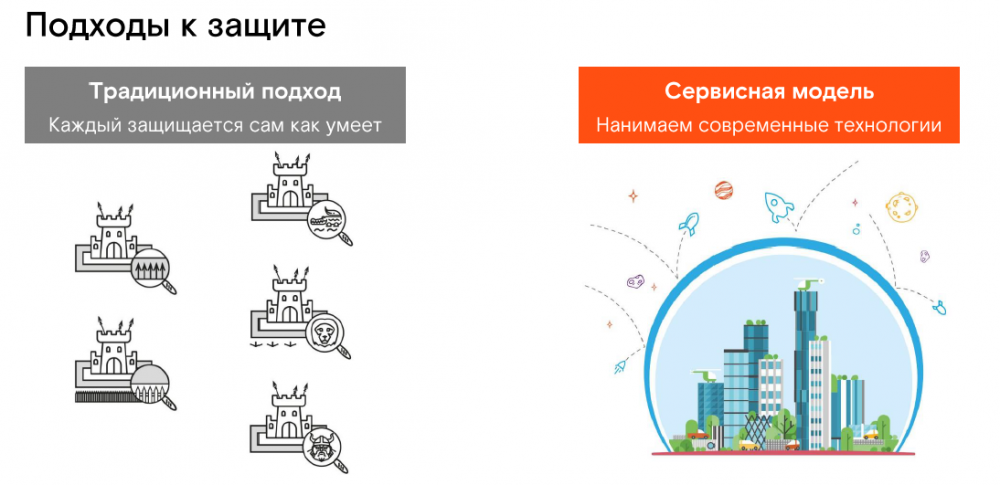

Однако времена поменялись и теперь в кибербезопасности тоже господствует специализация и разделение труда. Которая, как известно, способна творить чудеса. Прежде всего, никаких 50 миллионов в год. К примеру, «Ростелеком-Solar» ежеквартально диагностирует компьютерную инфраструктуру организаций, точки выхода в интернет и приложения-посредники между пользователями и серверами, а руководство учреждений получает понятные отчеты о состоянии компьютерной системы и доступ в личный кабинет облачного сканера Qualeys. Он – один из ведущих мировых поставщиков решений в области информационной безопасности для 12 тысяч компаний из 130 стран мира, а «Ростелеком-Solar» – единственный, кто развернул облако Qualeys в нашей стране. Такой подход обеспечивает дополнительную защиту данных компании. Ведь они хранятся в национальной облачной платформе и защищены в числе прочих отечественной криптографией.

Другой пример – разовой диагностики, когда «Ростелеком-Solar» разыщет прорехи в сети предприятия и покажет, как они могли быть использованы недобросовестными конкурентами.

Вообще говоря, сервис индивидуален – подбирается под каждую компанию. Всего около 400 вариантов. Подобрать подходящий помогут шесть простых вопросов: где, что, как, кто и как часто сканирует, а также что делать после? К примеру, некоторые клиенты «Ростелеком-Solar» проводят сканирование самостоятельно, а компания предоставляет доступ в личный кабинет Qualeys. Или регламентное сканирование проводится наготово, а клиент получает доступ для самостоятельного сканирования критических ресурсов. Комбинация может быть любой. Как и в случае периодичности. Скажем, инвентаризация раз в год, сканирование уязвимостей раз в квартал, аналитика раз в полгода, а проверка эксплуатации уязвимостей – по каждому результату сканирования.

Куда надежнее

Впрочем, экономия на порядок – не единственное преимущество. Кибероборона от «Ростелеком-Solar» куда надежнее отдела информационной безопасности.

Во-первых, настраивают защиту и отражают атаки лучшие специалисты в отрасли – круглосуточно и без выходных. Во-вторых, взять под защиту еще один отдел и подобрать параметры защиты – просто и быстро. Наконец, никаких конфликтов с законом – все лицензии ФСБ, министерства обороны и ФСТЭК в наличии, а требования выполнены и регламенты соблюдены. Но самое главное – сервисы от «Ростелеком-Solar» ломают стереотип о всегда оказывающихся на шаг впереди киберпреступниках и работают на опережение.

«Мы предлагаем своеобразный техосмотр интернет-ресурсов, локальных сетей и периметра инфраструктуры компании, – рассказывает Максим Филиппов. – Он называется контроль уязвимостей, потому что в 90% случаев в успешных атаках используются именно они. Процедура комплексная, периодичная и цикличная. С каждым проходом она позволяет повышать защищенность сетевой инфраструктуры. В первую очередь в цикл должна входить инвентаризация – в организации зачастую не знают собственной инфраструктуры. Один принес ноутбук, другой поставил роутер. Второй этап – сканирование. Ищем уязвимости и проверяем соответствие политике безопасности. Третье – обрабатываем полученные данные. В частности, проверяем возможности эксплуатации обнаруженных уязвимостей. Наконец, выдаем набор оптимальных решений».

Словом, выбор за вами. Либо современная боеспособная система киберобороны, либо охранное агентство из недалекого прошлого.

Лимит исчерпан. На зарплаты педагогов не хватает денег

Лимит исчерпан. На зарплаты педагогов не хватает денег  Покажи козулю. Почему сильная мама печет пряники

Покажи козулю. Почему сильная мама печет пряники  Дефицит на пороге. Больные могут остаться без лекарств

Дефицит на пороге. Больные могут остаться без лекарств  Реклама возвращается? Бизнес и чиновники не могут договориться

Реклама возвращается? Бизнес и чиновники не могут договориться  Найти свое место. Как Павел и Бетси променяли Америку на Россию

Найти свое место. Как Павел и Бетси променяли Америку на Россию